arm渗透系统,技术解析与应用场景

时间:2024-11-22 来源:网络 人气:

ARM渗透系统:技术解析与应用场景

随着移动设备和嵌入式系统的普及,ARM架构因其低功耗、高性能的特点而受到广泛关注。ARM渗透系统作为一种针对ARM架构的渗透测试工具,对于网络安全领域的研究和实践具有重要意义。本文将详细介绍ARM渗透系统的技术原理、应用场景以及在实际操作中的注意事项。

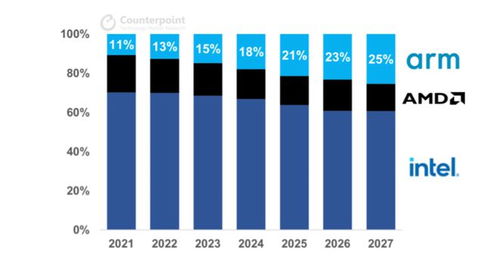

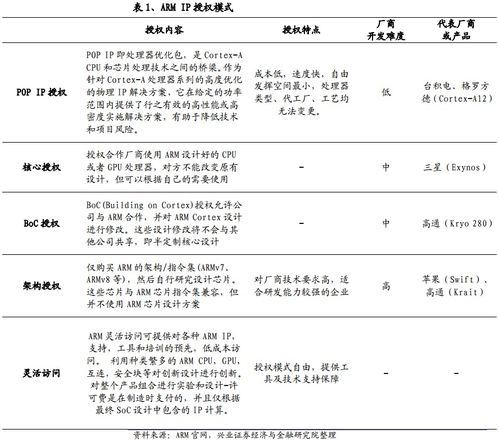

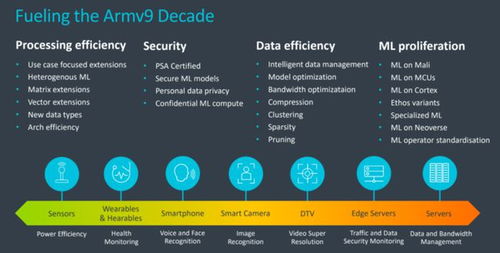

一、ARM架构概述

ARM(Advanced RISC Machines)架构是一种基于精简指令集计算(RISC)的处理器架构。与传统的复杂指令集计算(CISC)架构相比,ARM架构具有指令集简单、执行速度快、功耗低等优点。ARM架构广泛应用于智能手机、平板电脑、嵌入式系统等领域。

二、ARM渗透系统的技术原理

ARM渗透系统是一种针对ARM架构的渗透测试工具,其主要功能是通过模拟攻击者的行为,对ARM设备进行安全漏洞检测和评估。以下是ARM渗透系统的技术原理:

模拟攻击:ARM渗透系统模拟攻击者的行为,通过发送恶意代码、构造网络攻击等方式,对ARM设备进行攻击。

漏洞检测:在攻击过程中,ARM渗透系统会检测ARM设备是否存在安全漏洞,如缓冲区溢出、权限提升等。

风险评估:根据漏洞的严重程度,ARM渗透系统会对ARM设备的安全风险进行评估,为安全防护提供依据。

三、ARM渗透系统的应用场景

ARM渗透系统在以下场景中具有广泛的应用价值:

移动设备安全测试:针对智能手机、平板电脑等移动设备进行安全测试,发现潜在的安全漏洞。

嵌入式系统安全评估:对嵌入式系统进行安全评估,确保其在实际应用中的安全性。

网络安全防护:在网络安全防护体系中,ARM渗透系统可用于检测和评估ARM设备的安全风险,提高整体安全防护能力。

四、ARM渗透系统的实际操作

以下是使用ARM渗透系统进行实际操作的基本步骤:

搭建测试环境:在虚拟机或实体机上搭建ARM渗透测试环境,包括ARM设备、操作系统、网络等。

选择渗透工具:根据测试需求,选择合适的ARM渗透工具,如Metasploit、Armitage等。

配置渗透工具:根据ARM设备的硬件和操作系统,配置渗透工具的相关参数。

执行渗透测试:使用渗透工具对ARM设备进行攻击,检测安全漏洞。

分析测试结果:根据渗透测试结果,分析ARM设备的安全风险,并提出相应的安全防护措施。

五、注意事项

在使用ARM渗透系统进行测试时,需要注意以下事项:

合法合规:在进行渗透测试前,确保测试行为符合相关法律法规和道德规范。

保护隐私:在测试过程中,避免获取ARM设备的敏感信息,如用户数据、密码等。

安全防护:在测试过程中,确保ARM设备的安全防护措施得到有效执行,避免对设备造成损害。

ARM渗透系统作为一种针对ARM架构的渗透测试工具,在网络安全领域具有重要作用。通过了解ARM渗透系统的技术原理、应用场景以及实际操作方法,有助于提高ARM设备的安全防护能力,为我国网络安全事业贡献力量。

相关推荐

教程资讯

教程资讯排行

- 1 安卓系统车机密码是多少,7890、123456等密码详解

- 2 vivo安卓系统更换鸿蒙系统,兼容性挑战与注意事项

- 3 希沃白板安卓系统打不开,希沃白板安卓系统无法打开问题解析

- 4 dell进不了bios系统,Dell电脑无法进入BIOS系统的常见原因及解决方法

- 5 安卓系统清理后突然卡顿,系统清理后安卓手机卡顿?揭秘解决之道!

- 6 安卓系统优学派打不开,安卓系统下优学派无法打开的解决攻略

- 7 12pm哪个系统最好,苹果12哪个版本的系统更省电更稳定

- 8 Suica安卓系统,便捷交通支付新体验

- 9 oppo刷原生安卓系统,解锁、备份与操作步骤详解

- 10 恋夜秀场安卓uc系统国产,打造专属互动体验