12系统砸壳,丕噩賲賱氐赗乇爻爻胤賷夭hd

时间:2024-11-29 来源:网络 人气:

iOS 12系统砸壳教程:轻松提取IPA文件

随着iOS系统的不断更新,苹果公司对应用的安全防护措施也越来越严格。对于开发者来说,想要对App进行逆向工程或修改,就需要先进行砸壳操作。本文将为大家详细介绍如何在iOS 12系统上完成砸壳,提取IPA文件。

一、砸壳工具介绍

Clutch:一款功能强大的砸壳工具,支持多种iOS版本。

frida-ios-dump:基于Frida框架的砸壳工具,支持Windows、MacOS和Linux系统。

bfdecryptor:一款越狱后使用的砸壳插件,支持iOS 15.0 - iOS 15.4.1系统。

二、Clutch砸壳教程

以下是以Clutch为例,介绍如何在iOS 12系统上完成砸壳操作:

下载Clutch工具,并将其放入手机目录(全局环境变量)/usr/bin中。

赋予Clutch执行权限。

使用爱思助手打开SSH通道。

查看当前未砸壳程序。

执行砸壳命令,例如:./clutch -i -o 。

注意:iOS 12.1系统运行Clutch可能会报错,此时可以在命令界面输入以下命令修复:

cd /private/var/mobile/Documents

三、frida-ios-dump砸壳教程

以下是以frida-ios-dump为例,介绍如何在iOS 12系统上完成砸壳操作:

下载frida-ios-dump项目,并安装依赖。

修改dump.py参数,设置端口映射。

打开终端,安装frida。

连接手机,执行以下命令进行砸壳:

python dump.py -p 2222 -o output_directory

注意:此方法需要在Windows上安装frida,并确保frida版本为12.5.5以上。

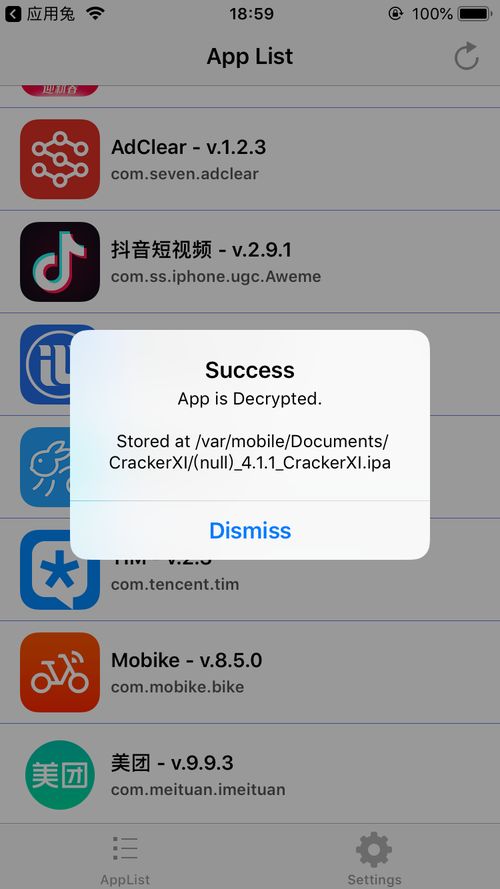

四、bfdecryptor砸壳教程

以下是以bfdecryptor为例,介绍如何在iOS 12系统上完成砸壳操作:

越狱后,安装bfdecryptor插件。

打开Cydia,搜索bfdecryptor,并安装。

安装完成后,重启设备。

使用bfdecryptor插件,将已安装的App砸壳,导出为IPA格式文件。

本文介绍了在iOS 12系统上使用Clutch、frida-ios-dump和bfdecryptor进行砸壳操作的方法。通过以上教程,开发者可以轻松提取IPA文件,对App进行逆向工程或修改。需要注意的是,砸壳操作可能会违反苹果公司的相关规定,请谨慎操作。

教程资讯

教程资讯排行

- 1 安卓系统清理后突然卡顿,系统清理后安卓手机卡顿?揭秘解决之道!

- 2 安卓系统车机密码是多少,7890、123456等密码详解

- 3 vivo安卓系统更换鸿蒙系统,兼容性挑战与注意事项

- 4 dell进不了bios系统,Dell电脑无法进入BIOS系统的常见原因及解决方法

- 5 希沃白板安卓系统打不开,希沃白板安卓系统无法打开问题解析

- 6 x9手机是安卓什么系统,搭载Funtouch OS3.0的安卓体验

- 7 安卓系统优学派打不开,安卓系统下优学派无法打开的解决攻略

- 8 安卓车机怎么查系统内存,安卓车机系统内存检测与优化指南

- 9 Suica安卓系统,便捷交通支付新体验

- 10 12pm哪个系统最好,苹果12哪个版本的系统更省电更稳定