安卓系统应用破解,应用破解技术深度解析

时间:2025-01-17 来源:网络 人气:

安卓系统的奥秘:深入解析应用破解的艺术与技术

在数字化的世界里,智能手机已经成为我们生活中不可或缺的一部分。它不仅仅是一个通讯工具,更是我们获取信息、娱乐休闲的多元平台。而在这众多功能中,应用无疑是其中的关键一环。无论是社交软件、游戏还是生产力工具,应用都极大地丰富了我们的日常生活。但是,当涉及到这些应用时,我们是否曾想过它们是如何工作的?尤其是那些看似神奇、实则隐藏的“应用破解”,又隐藏着怎样的秘密呢?

安卓系统的应用破解初探

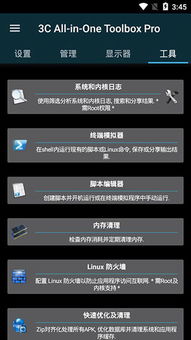

安卓系统,作为目前全球最受欢迎的移动操作系统之一,其开放性的设计理念使得开发者们能够轻松地创建和分发各种应用。这种开放性也为应用破解提供了可能。应用破解,简单来说,就是绕过应用的安全检查,从而获取应用内的一些特权或数据。这种行为在某些情况下可能是合法的,比如开发者为了测试新功能而进行的调试;但在大多数情况下,它被视为一种侵犯版权和隐私的行为。

要深入了解应用破解,我们首先需要了解安卓系统的基本架构。安卓系统采用了基于Linux内核的微内核设计,这使得它具有高度的可定制性和灵活性。在安卓系统中,应用被安装在一个称为沙箱的环境中,这是为了保护用户的安全和隐私。沙箱环境限制了应用的权限,防止它们访问系统资源或与其他应用进行恶意交互。

正是这种安全机制,为应用破解提供了技术上的可能性。通过特定的工具和方法,攻击者可以分析应用的代码,找到其中的安全漏洞,并利用这些漏洞突破沙箱的限制,从而达到破解的目的。

破解技术的分类与应用

应用破解技术多种多样,根据其实现方式的不同,可以分为静态分析和动态分析两种主要类型。

静态分析是指在不运行应用的情况下,通过对应用的代码和资源文件进行分析,以找出潜在的安全漏洞。这种技术通常涉及到对代码审查、字符串搜索、控制流分析等手段。静态分析工具如IDA Pro和Ghidra等,可以帮助分析师快速定位到可能存在问题的代码段。

动态分析则是在应用实际运行的过程中进行监控和分析。这种技术通常需要借助专门的调试器或抓包工具,在应用运行时捕获和分析其网络请求、内存使用、线程活动等数据。动态分析能够更直观地展示应用在实际运行中的行为,有助于发现那些在静态分析中难以发现的漏洞。

除了上述两种基本的破解技术外,还有一些更为高级的技术,如代码注入、逆向工程和供应链攻击等。代码注入是一种通过修改应用的代码来达到破解目的的方法。逆向工程则是通过分析应用的二进制文件,理解其内部逻辑和算法的过程。供应链攻击则是通过控制应用的供应链,从源头开始植入恶意代码。

破解技术的风险与后果

尽管应用破解技术的发展为我们提供了更多的探索和发现空间,但同时也带来了一系列的风险和问题。首先,破解行为本身就违反了相关的法律法规,可能会引发法律纠纷。其次,破解可能导致用户隐私泄露,使用户的个人信息和数据面临被滥用的风险。此外,破解还可能破坏应用的正常运行,影响用户体验,甚至导致设备出现安全问题。

更为严重的是,应用破解技术的传播和应用可能会为恶意软件和病毒提供传播的途径。这些恶意软件和病毒可能会窃取用户的敏感信息、破坏系统稳定性,甚至对设备造成严重的物理损害。

因此,我们必须认识到应用破解技术的潜在风险和危害,加强自身的信息安全意识,合理使用和应用各种应用,同时积极支持和配合相关部门和企业加强信息安全防护工作。

安全与创新的平衡

在探讨应用破解的同时,我们也不能忽视安卓系统在安全性和创新性之间的平衡。安卓系统在设计之初就注重了用户体验和开放性,这在一定程度上牺牲了部分的安全性。随着技术的不断进步和安全需求的日益增长,安卓系统也在不断地进行安全加固和改进。

例如,安卓系统引入了诸如沙箱机制、权限管理等安全功能,以限制应用的权限和访问范围。此外,安卓系统还支持多种安全更新和补丁机制,及时修复已知的安全漏洞和隐患。

同时,安卓系统也在积极推动应用的创新和发展。通过开放平台和API接口,鼓励开发者创建和分发具有创新性和实用性的应用。这种开放性和创新性不仅丰富了安卓系统的生态和应用场景,也为用户带来了更多的选择和更好的体验。

因此,在享受安卓系统带来的便利和创新的同时,我们也应该关注其安全性和隐私保护问题,合理使用和保护自己的个人信息和数据。

应用破解作为一门技术,虽然具有其研究价值和探索意义,但我们必须明确其合法性和道德边界。在追求技术进步的同时,我们更应注重信息安全和个人隐私的保护。通过加强自身的信息安全意识和技术能力,我们可以更好地应对各种信息安全挑战,确保数字化时代的健康和安全发展。

相关推荐

教程资讯

教程资讯排行

- 1 vivo安卓系统更换鸿蒙系统,兼容性挑战与注意事项

- 2 安卓系统车机密码是多少,7890、123456等密码详解

- 3 能够结交日本人的软件,盘点热门软件助你跨越国界交流

- 4 oppo刷原生安卓系统,解锁、备份与操作步骤详解

- 5 psp系统升级620,PSP系统升级至6.20官方系统的详细教程

- 6 显卡驱动无法找到兼容的图形硬件,显卡驱动安装时出现“此图形驱动程序无法找到兼容的图形硬件”怎么办?

- 7 国外收音机软件 app,国外收音机软件APP推荐

- 8 Suica安卓系统,便捷交通支付新体验

- 9 能玩gta5的云游戏平台,畅享游戏新体验

- 10 dell进不了bios系统,Dell电脑无法进入BIOS系统的常见原因及解决方法